「機密の刃」解説④ -適切なパスワード設定・管理で防御力を高める-

ここでは、ITセキュリティの従業員教育を楽しく行うために作ったゲーム、機密の刃の解説をしたいと思います。

今回は家(2回目)のステージについての解説です。

スムーズにクリアできた方も、新たな気づきがあるかもしれません。

敵を知り己を知れば百戦殆からず。攻撃者の心理を知って、防御力を高めましょう!

前提の確認

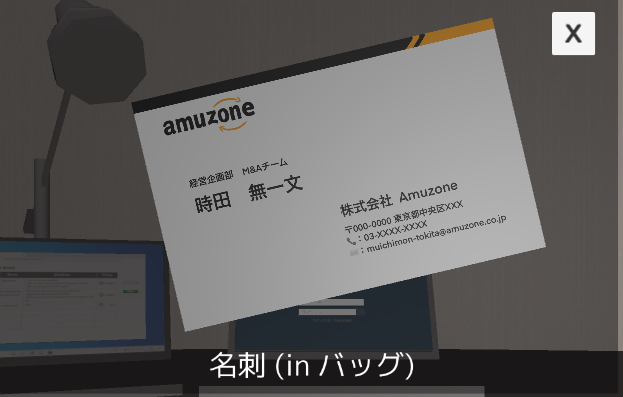

前ステージでバッグからPC、名刺が出てきました。つまり、このPCはおそらく名刺の持ち主の同一だと考えられます。

ふむふむ。つまり、Amuzoneの時田さんの名刺とPCと言うことですね。

・・・名刺には時田さんのメールアドレスも書かれていますね!

盗んだパソコンへのログイン

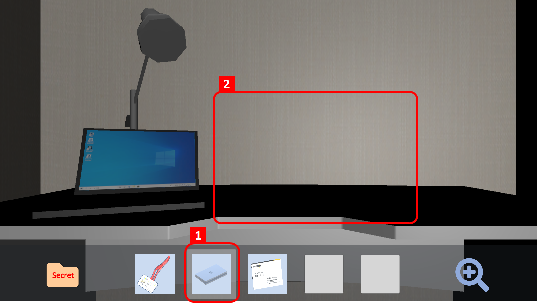

パソコンを設置する

パソコンを選択して(図2①)、テーブルの開いているところ(図2②)をクリックして設置しましょう。

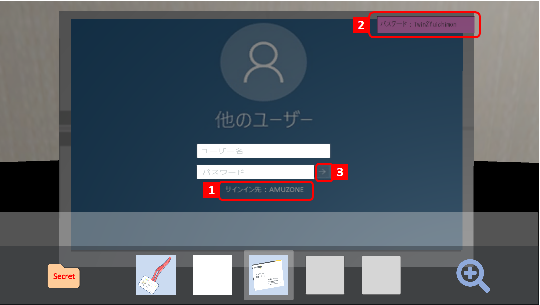

パソコンにログインする

早速パソコンにログインしてみましょう。サインイン先はAMUZONEとなっていますから、ユーザー名は名刺に書いてあったメールアドレスのアカウントを打ち込みます。(普通ならメールアドレスを記載してもログインできるはずですが、今回は@以前のみでないとログインできません。すみません、バグですね。)

そして今度はパスワード。どうやってパスワードを推測しようか、と思っていると…あれあれ?右上(図3②)にポストイットでパスワードが貼ってあります。これなら誰でもログインできてしまいます。時田さん、やっちゃいましたねー。

矢印ボタン(図3③)を押すと、無事ログインできたと思います。

盗んだパソコンからの機密情報の取得

ログイン後、メールアイコンを押すと無事、機密情報を一つ手に入れることができましたね。

次にDroopbox Storageというアイコンがあります。ファイル共有サイトっぽいです。なんだか機密情報が手に入りそうなの匂いがしますね。

クリックしてみると、EmailとPasswordが聞かれます。Emailは時田さんのアドレスを入れるのかな?だとしても、Passwordがわかりません。どうしたらよいでしょうか。

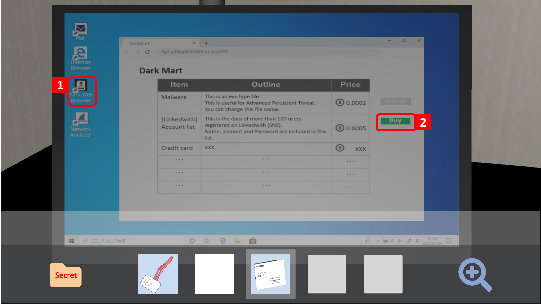

Dark Webからリストをゲット

では、あなたの(左側の)パソコンを使ってDark Webにアクセスしてみましょう。

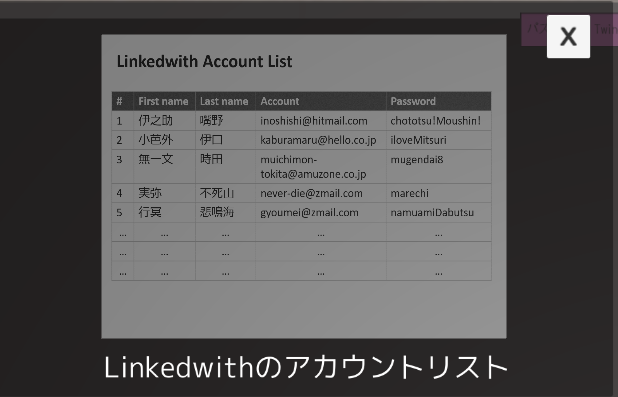

すると、LinkedwithというSNSのアカウントリストが売られています。中には名前、アカウント、パスワードが入っているようです。試しに購入してみましょう。

Linkedwithのアカウントリストを開くと…いました!時田さん。名前もアカウントも一致しているので、同一人物でしょう。

ここで、クラッカーであるあなたは考えます。

我々は様々なサービスでパスワードを設定していますが、全部は覚えきれない。だからついつい複数のサービスに同じパスワードを設定してしまったりするんですよね。同じパスワードなら覚えていられますから。

ということは、もしかしたらこのLinkedwithと、Droopbox Storageは同一のパスワードを使っているかもしれません。

このパスワードを入れてみると…ビンゴ!無事に2つ目の機密情報をゲットできました。

因みに、これはリスト型アカウントハッキングと言います。これは複数のサイトで同じパスワードを使い回す、というユーザの心理を利用するハッキング手法です。

本ケースでもわかる通り、一つのサービスのアカウントが漏洩してしまうと、同一パスワードを設定している別サービスもログイン可能となってしまいますから、非常に脆弱であるといえます。

補足

リスト型アカウントハッキングの標的とならないためのヒント

上述の通り、リスト型アカウントハッキングの標的とならないよう、全てのサービスで異なるパスワードを設定する必要があります。ただ無数にあるサービスについて、それぞれ異なるパスワードを使い、それらを全てを覚えておくのは至難の業です。そのため一つの解決策として、パスワード管理ツールの利用があげられます。

またパスワードの使い回し時も、(設定可能な場合は)多要素認証を設定することで、そのリスクを低減できるといえます。

多要素認証とは「知っていること」、「持っているもの」、「自分自身」の3つの要素のうち2つ以上を利用することです。「知っていること」には、パスワードや秘密の質問による認証などが当てはまります。「持っているもの」には、SMSでのコード認証やICカードなどが当てはまります。「自分自身」には静脈認証や虹彩認証などが当てはまります。

例えばパスワード認証+SMSでのコード認証を設定しておけば、万が一パスワードが漏洩したとしても犯罪者にログインされてしまうことはないわけです。イメージできますよね。

あとは、パスワードを定期的に変更することによって、多少リスクを低減できると言えます。

例えば3ヶ月に1度パスワードを変更している場合、漏れたパスワードも3か月経てばログインができなくなるわけです。ただ逆に言えば3か月間は漏れたパスワードでもログインできてしまうので、リスク低減の効果はあくまで「多少」です。

まとめ

いかがだったでしょうか。今回の内容をまとめると以下の通りです。

- パスワードを貼っておいてはいけない。

- 複数のサービスで同一のパスワードを設定しない。

杜撰なパスワード管理が原因で攻撃されませんように…