「機密の刃」解説① -標的型メールに騙されないセキュリティ眼を身に付ける-

ここでは、ITセキュリティの従業員教育を楽しく行うために作ったゲーム、機密の刃の解説をしたいと思います。

解説が必要だと考えた理由は以下2点です。

- ヒント機能がないので、詰まったら先に進めない可能性がある。

- 適当にポチポチ押したらすべてクリアしてしまって、ITセキュリティの従業員教育の目的を果たせない可能性がある。

スムーズにクリアできた方も、新たな気づきがあるかもしれません。

敵を知り己を知れば百戦殆からず。攻撃者の心理を知って、防御力を高めましょう!

操作方法の確認

「そもそも、始め方がわからない」と言う方もいらっしゃるかもしれません。

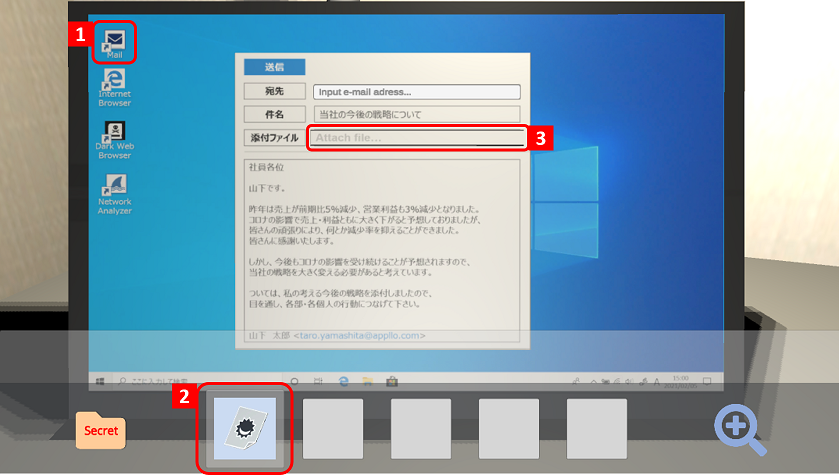

このゲームは、アイテムをクリックしたりして色々なものを手に入れながら機密情報をゲットしていくゲームです。ここではまず、パソコン(図1 赤四角内)を押してみてください。きっと進め方がなんとなくわかると思います。

Dark Webでマルウェアを購入

ここではDark Webからマルウェア(ウィルス)を手に入れます。しかし、そもそもDark Webとは何?という疑問が浮かぶかもしれませんので、ご説明します。

Dark Webとは

(引用:ダークウェブとは?流出した個人情報が取引される裏社会(Norton)

https://japan.norton.com/dark-web-darksociety-11776)

皆さんがいつも使っているGoogleなどは表層ウェブ(Surface Web)と呼ばれるものです。ここでは、個人情報、サイバー攻撃用のツール(ウィルスなど)などを違法に販売しているようなサイトはなかなかありませんよね。

それに対して、Dark Web用のウェブブラウウザを使うとDark Webにアクセスできます。Dark Webは匿名性が高いWebであるため、Surface Webでは売っていないような個人情報やマルウェア(ウィルス)なども売買されており、簡単に購入することが出来てしまいます。つまり特別な攻撃の技術や知識の有無に限らず、誰でも容易に攻撃者になれてしまうということです。そのため数多くの攻撃者から身を守るためには、各人のセキュリティリテラシーを高めておくことが重要です。

ここでDark Webに興味を持ってしまった、そこのあなた!絶対に、興味本位でアクセスしないでください。Dark Webには悪い奴がウヨウヨいます。アクセスするだけであなたのコンピュータがマルウェア(ウィルス)に感染する可能性もありますし、あなたの様々な情報を盗み取られる可能性もあります。大切なのでもう一度言います。危険なのでアクセスしないでください。

まとめると、ここで知って頂きたいのは、以下3点です。

- Dark Webは普通にはアクセスできない闇サイトであり、個人情報の売買などの違法な商取引もされている。

- Dark Webを使うと特別な知識がないでも簡単に攻撃ツールを購入・攻撃できてしまう。つまり「攻撃される」ことは決して特別なことではない。

- 絶対にDark Webにはアクセスしない。

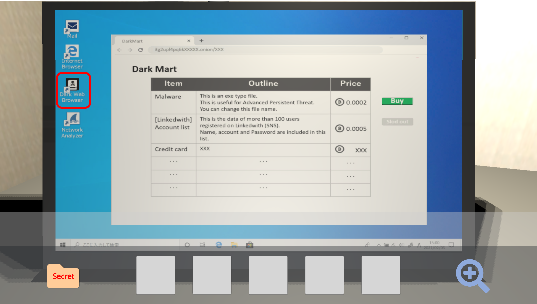

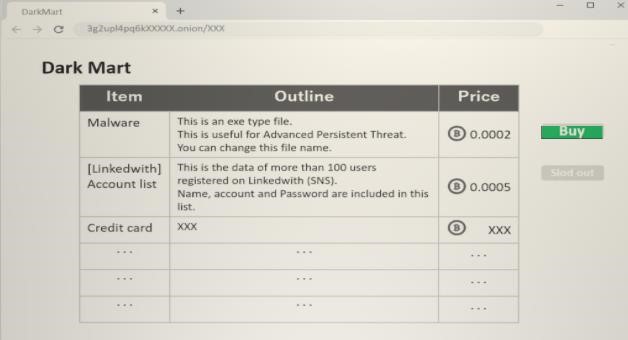

マルウェアの購入

さて、絶対にアクセスするなと言った後ですが…攻撃者であるあなたは攻撃ツールを手に入れるため、Dark Webにアクセスします。右の緑ボタンからMalwareが購入できます。

Outlineを読むと、どうやらexeタイプでAdvanced Persistent Threat(APT)攻撃(日本語:高度標的型攻撃)で使えそう。ファイル名は自由に変えていいよ。とのことです。

なお、APT攻撃については次章で簡単に説明します。

exeタイプというのは、いわゆる xxxx.exe 形式の実行ファイルのことですね。パソコンに何かをインストールする際などにダブルクリックする、アレですね。

標的型攻撃メールの作成

ここからいよいよ攻撃フェーズです。標的型メール攻撃を行います。

標的型(APT)攻撃とは

今回は、Applloの機密情報を狙った攻撃です。このように、ある特定の個人や企業を狙ったメール攻撃のことを標的型(APT)攻撃と言います。

中でも標的型メール攻撃は、実在の人物やいかにもありそうなメール内容、躊躇せず開いてしまう添付ファイル…と、非常に巧妙であるため、受信者は何の疑いもなく添付ファイルやURLなどを開いてしまい、被害を被ることが多いです。

今回は攻撃者としてAPT攻撃を仕掛けるわけですから、いかに添付ファイル(マルウェア)を開かせるか、についてよく考えてみましょう。

攻撃対象の情報を収集

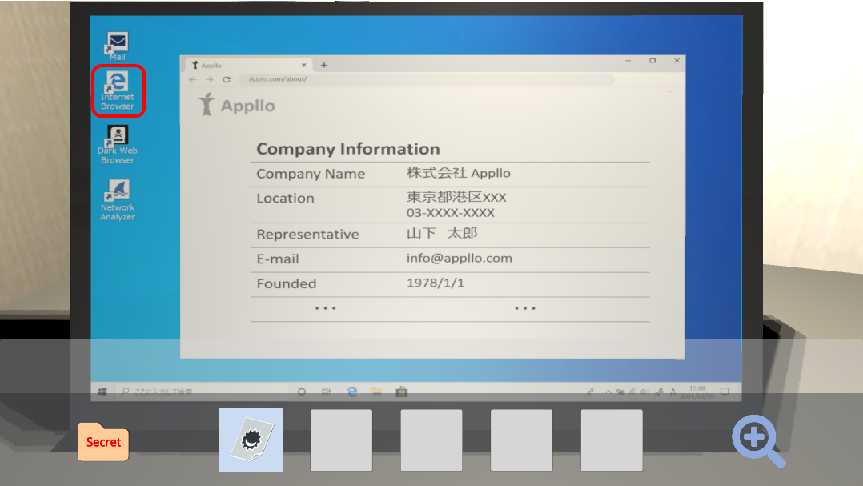

まずは、これから攻撃する予定のApplloの情報を確認します。

会社の代表は山下太郎さん。メールアドレスはinfo@appllo.com。info@~なので、会社の問い合わせ全般の受け付け窓口なのかな?などと、想像を巡らせます。

標的型メールの作成

早速メールを開きます(図6 ①)。

メールの内容はApplloの代表、山下太郎さんからです。

山下さんが売上・利益の話をしています。…いかにも代表っぽいですね。

しかも今後の戦略が書いてある添付ファイルを開くように促しています。これなら従業員は騙されて、添付ファイルを開封してしまうかもしれません。

図5の様に山下さんの名前やApplloのドメイン(@appllo.com)は簡単に知れますし、売上や利益などの情報も、上場会社であれば公開されています。もう少し調べたらAppllo内のメールアカウント(@前の部分)の規則性も見つけられるかもしれません。公開情報のみでも割と「っぽい」メールって作れるんですね。コワイコワイ。

では、宛先メールアドレスには何を入れればよいか。ここでは図5のメールアドレスを宛先にします。これが会社全般の問い合わせを受け付けているメールアドレスだとすると、複数人が受信している可能性が高いです。もしかしたら、あまりセキュリティリテラシの高くない事務担当が表でメールをさばいているかもしれません。攻撃者からしたら誰か1人でも開封してくれればそれでOKなので、このアドレスに攻撃すれば良さそうです。

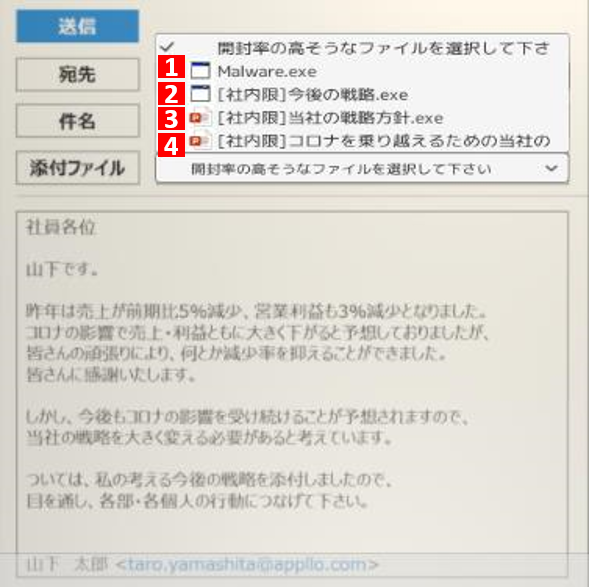

そして、マルウェアを選択して(図6 ②)、添付ファイル欄(図6 ③)をクリックして添付します。すると開封率の高そうなファイルを選択するようにと言われます。どれが一番騙せそうでしょうか。

答えは一番下(図7 ④)です。理由は以下の通りです。

①:アイコンもファイル名も、いかにもマルウェアで怪しい。

②:アイコンが実行ファイルっぽくていかにも怪しい。

③:アイコンがPPTだが、拡張子がexeでちょっと怪しい。(拡張子が非表示設定されていれば騙せるかも?)

④は、アイコンがPPTで拡張子が見えません。でも本当はあるんですよ。ただファイル名が長すぎて見えないだけ。きっとファイル名はこんな感じでしょうか。意地悪ですね。

[社内限]コロナを乗り越えるための当社の戦略と従業員の皆さんへのお願い.exe

まとめ

これで無事、Applloから機密情報をゲットできたと思います。いかがだったでしょうか?

こうしてみると、攻撃者もなかなか頭を使って騙そうとしてきているのが分かるのはないでしょうか。

しかしこのメールも完ぺきではないです。おそらく、Fromのアドレスと山下さんのアドレスは一致していないでしょう※。それに、会社の代表が従業員向けのメールを、会社全般の問い合わせ窓口に送るなんて、よくよく考えればおかしな話です。

※多くの大企業ではFromアドレスが詐称されている場合は受信できないよう設定されています。しかしそのような設定をしていない企業の場合はFromアドレスと山下さんのアドレスは一致している可能性もあります。

ということで、メールを受信する際は常に疑いの目を持つことが大事ですね。

改めて、皆さんがメールを受信した際にチェックするポイントを以下に記載しておきます。

皆さんが巧妙な標的型メールに騙されることがありませんように…!