「機密の刃」解説⑥ -パスワード設定の基本-

ここでは、ITセキュリティの従業員教育を楽しく行うために作ったゲーム、機密の刃の解説をしたいと思います。

今回は最終回。家(3回目)のステージについての解説です。

スムーズにクリアできた方も、新たな気づきがあるかもしれません。

敵を知り己を知れば百戦殆からず。攻撃者の心理を知って、防御力を高めましょう!

パソコンの設置

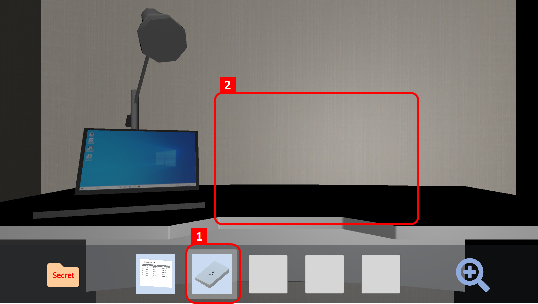

Goolgleのオフィスでゲットした古いパソコンを選択して(図1①)、テーブルの空いているところをクリックし、(図1②)パソコンを設置します。

パソコンへのログイン

こうしてパソコンを開いてみると、パソコンは物理破壊もクリーンインストールもされていないようです。それではパソコンへのログイン試行をしてみましょう。

資産管理一覧の確認

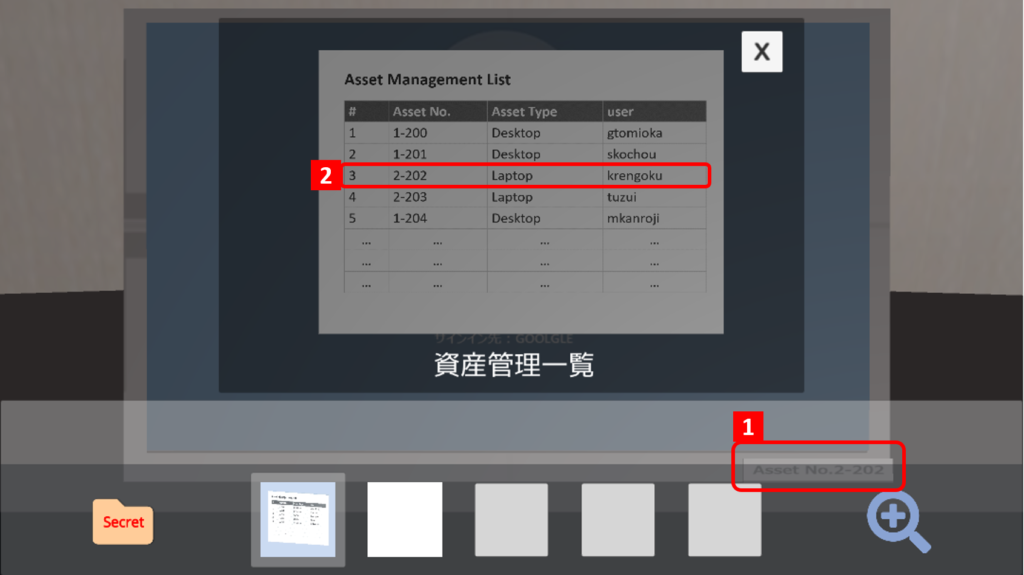

しかし残念ながらユーザー名もパスワードもわかりません。そこで、Goolgleオフィスでゲットした資産管理一覧を確認してみましょう。

この資産管理一覧、どうやらデスクトップパソコンやノートパソコンなどの資産にAsset No.が振られ、ユーザ名と共に管理されているようです。

では、このパソコンのAsset No.を調べればいいのですね。お、パソコンの右下にありました(図2①)!ということは…もう誰の持ち物かお分かりですね。パソコンのユーザー名にはこの資産管理一覧に記載されているuser「krengoku」でログインできそうです。

パスワード突き止める

ではパスワードは何なのでしょうか。困りました…現状、ヒントが全くありません。

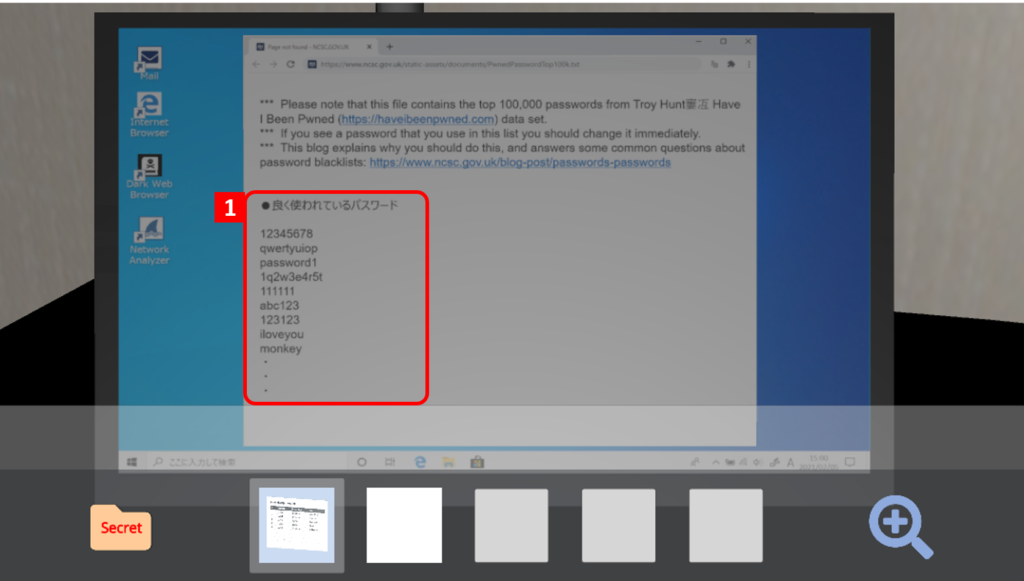

仕方がないので一旦、自分(左側)のPCを見てみましょう。すると、こんな情報がありました。NCSC(National Cyber Security Center)の情報です。なおNCSCとは、イギリスの政府通信本部の下部組織であり、過去の情報漏洩で明らかになったパスワードのうち、どのようなパスワードが多く使われていたかを公開しています。

もしかしたらkrengokuさんも、このような脆弱なパスワード(図3①)を使っているかもしれません。そこで、ここに記載されているパスワードを、粘り強く上から順番に入力してログインを試行してみましょう。

…4回目くらいで無事ログインできたと思います。

クラッカーは時に、こうした泥臭いハッキングも行うのですね。

ログイン後は、いかにも機密情報が入っていそうなフォルダにアクセスし、予想通り機密情報をゲットします。

補足

パソコン廃棄時の注意事項

前回の解説にも記載しましたが、パソコン廃棄時にはHDDの物理的破壊またはクリーンインストール(ツールを使ったデータ消去)をする必要があります。もしこれらが行われていないと、データを復元されるなどして、パソコン内のデータの漏洩につながる可能性がありますので、注意が必要です。

ログインパスワードとログイン設定について

今回のように、可能性のあるパスワードの繰り返し試行により不正侵入されることもあります。

類似の攻撃としてブルートフォースアタック(総当たり攻撃)と言うものがあります。例えば、1~9の番号の3ケタの組み合わせで開く錠前をイメージするとわかりやすいと思います。当然、番号を知っていれば一瞬で開けることができますが、001、002…と一つずつ試行していても、時間はかかるかもしれませんがいつかは開きます。これがブルートフォースアタックです。

こうした攻撃から身を守るには、推測できない強固なログインパスワードを設定することが重要です。「推測できない」とは・・・例えば名前+誕生日で構成されたパスワードは推測しやすいですね。NCSCが公表した良く使われているパスワードも推測しやすいといえるでしょう。ユーザー名とパスワード名が同一、なんていうのは論外ですね。更に大文字・小文字・数字・記号など、使う文字の種類が多ければ多いほど強固になるわけです。

また、複数回ログイン失敗時のアカウントロック機能も、ブルートフォースアタックに対して有効な対策と言えます。例えば3回パスワードを間違えたら30分間ロックされ、その間ログインできない、といった機能です。こうした機能は多くのサービスで実装されているので、機能を有効にしておくことをお勧めします。

まとめ

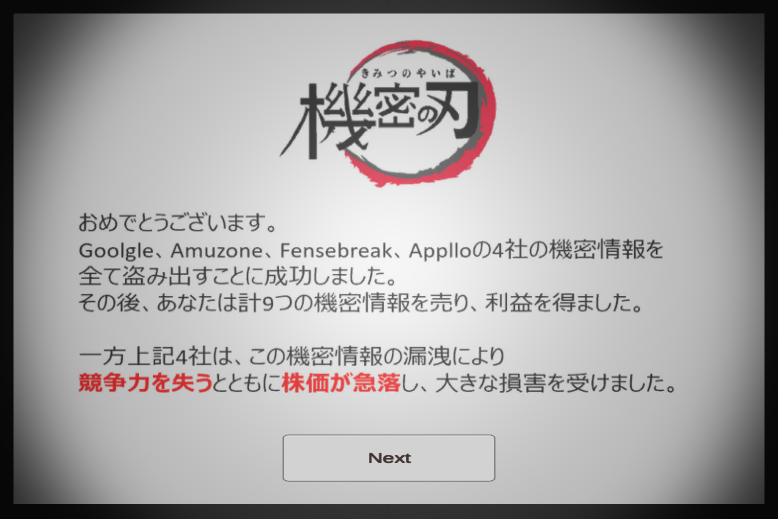

おめでとうございます。これですべてのステージをクリアしました。

図4に記載されている通り、もし公開により競争力を失うような機密情報が漏洩したら、当該企業は大きな損失を被ることになります。また顧客の個人情報が漏洩したとしても、企業の信頼は低下するでしょう。そして情報漏洩が発生した企業の株価が急落することもよくあります。

そしてこのゲームを通して、情報漏洩は企業としての対策のみならず、従業員一人一人のセキュリティ意識も非常に重要であるとわかって頂けたかと思います。怪しいメールは開かない、Free WiFiは使わない、パスワードは強固に保つ、情報資産(パソコン・スマホ含む)を紛失しない・・・など。これらの行動は会社を守り、その会社から給料を得ている従業員自身を守ることにつながります。

今回のまとめは以下の通りです。

- パソコンの廃棄時はHDDの物理破壊やクリーンインストールをしてデータ復元できないような状態にする。

- 推測できない強固なログインパスワードを設定する。

- 複数回ログイン失敗時のアカウントロック機能を有効にする。

- 従業員の高いセキュリティ意識は、会社と従業員自身を守ることにつながる。

このゲームと解説が少しでもあなたの役に立てたならば非常にうれしいです。

ゲームプレイ並びに解説の閲覧、どうもありがとうございました。

感想・コメント、お待ちしております。

「機密の刃」解説⑤ -オフィス内のセキュリティ対策-

ここでは、ITセキュリティの従業員教育を楽しく行うために作ったゲーム、機密の刃の解説をしたいと思います。

今回はGoolgleのステージについての解説です。

スムーズにクリアできた方も、新たな気づきがあるかもしれません。

敵を知り己を知れば百戦殆からず。攻撃者の心理を知って、防御力を高めましょう!

オフィスに侵入

居酒屋でゲットした社員証を使ってGoolgleに侵入します。社員証を選択して(図1①)、ドアまたはドア横のカードリーダ(図1②)をクリックしてみてください。

オフィス内の詮索

プリンタを調べる

プリンタが見えます。クリックしてみると、機密情報がゲットできます。

きっと誰かが機密情報を印刷した後回収し忘れてしまったのでしょう。

机上の資料をゲット

今回は部屋の中をぐるっと回って確認することができます。まず画面の左にある白いバーを押してみてください。

すると、机上に白い紙が一枚。ゲットしてください。

机上に重要な資料やノートPCは置いて帰ってはいけませんよね。離席時や帰宅時にはクリアデスク・クリアスクリーンが基本です。クリアデスクとは、机上に書類や記憶媒体などを置かないこと言います。クリアスクリーンとは、他人がパソコンを操作したり覗いたりできないようにしておくことを言います。

ゴミ箱・廃棄パソコンボックスを漁る

更に左を見ると、ごみ箱と古いパソコンを回収するBOXがあります。

ゴミ箱をクリックしてゴミ箱を漁ると(図3①)、機密情報がゲットできます。

機密情報をゴミ箱にそのまま捨ててはいけませんよね。シュレッダーにかけたり、文書溶解サービスを使ったりするべきです。

続いて古いパソコンの回収BOX(図3②)の中から廃棄予定と思われるパソコンをゲットします。

ここではこのパソコンの状態は把握できませんが、パソコン廃棄時にはHDDの物理的破壊またはクリーンインストール(ツールを使ったデータ消去)をする必要があります。もしこれらが行われていないと、パソコン内のデータの漏洩につながる可能性があります。

補足

今回、拾った社員証を使ってオフィスに侵入しました。が、普通に考えると、クラッカーがオフィスに侵入することはまず、あり得ないと思っています。足が付くようなリスクは侵さないと考えられるからです。

世の中には多くのサイバー攻撃が発生していますが、その多くは犯人を捕まえることが出来ていません。犯人は攻撃場所を偽装するなど、巧妙に犯行を行うため、犯人を特定するのが非常に困難だからです。

しかし今回は物理的なセキュリティのリスクについても言及したく、このような少々無理のある設定としました。ご了承ください。

まとめ

オフィスへの物理侵入という少々無理のある設定でしたが、セキュリティ上のリスクについては認識できたかと思います。まとめると以下の通りです。

- プリンタの利用時には速やかに印刷物を回収する。

- 離席時や帰宅時はクリアデスク・クリアスクリーンを行う。

- 機密情報の廃棄時はシュレッダーや文書溶解サービスを使う。

- パソコンの廃棄時はHDDの物理破壊やクリーンインストールをしてデータ復元できないような状態にする。

「機密の刃」解説④ -適切なパスワード設定・管理で防御力を高める-

ここでは、ITセキュリティの従業員教育を楽しく行うために作ったゲーム、機密の刃の解説をしたいと思います。

今回は家(2回目)のステージについての解説です。

スムーズにクリアできた方も、新たな気づきがあるかもしれません。

敵を知り己を知れば百戦殆からず。攻撃者の心理を知って、防御力を高めましょう!

前提の確認

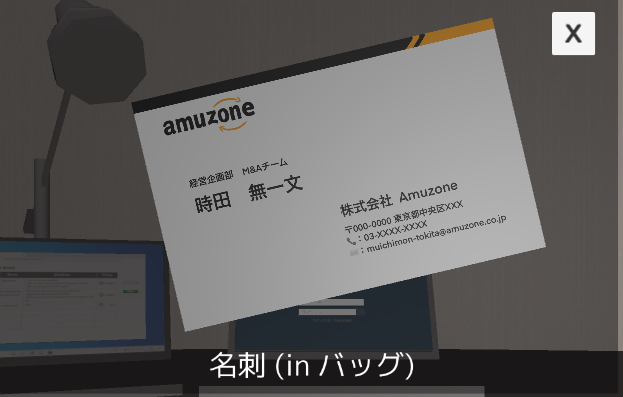

前ステージでバッグからPC、名刺が出てきました。つまり、このPCはおそらく名刺の持ち主の同一だと考えられます。

ふむふむ。つまり、Amuzoneの時田さんの名刺とPCと言うことですね。

・・・名刺には時田さんのメールアドレスも書かれていますね!

盗んだパソコンへのログイン

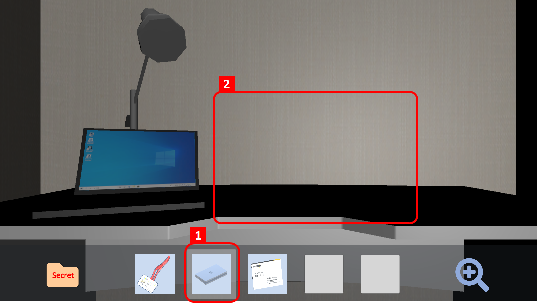

パソコンを設置する

パソコンを選択して(図2①)、テーブルの開いているところ(図2②)をクリックして設置しましょう。

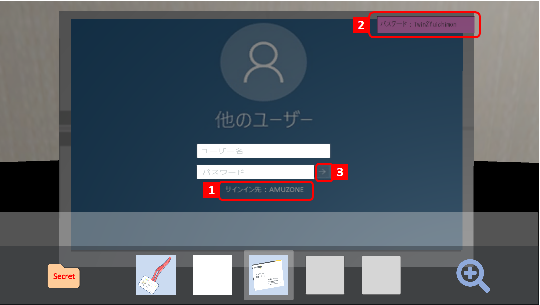

パソコンにログインする

早速パソコンにログインしてみましょう。サインイン先はAMUZONEとなっていますから、ユーザー名は名刺に書いてあったメールアドレスのアカウントを打ち込みます。(普通ならメールアドレスを記載してもログインできるはずですが、今回は@以前のみでないとログインできません。すみません、バグですね。)

そして今度はパスワード。どうやってパスワードを推測しようか、と思っていると…あれあれ?右上(図3②)にポストイットでパスワードが貼ってあります。これなら誰でもログインできてしまいます。時田さん、やっちゃいましたねー。

矢印ボタン(図3③)を押すと、無事ログインできたと思います。

盗んだパソコンからの機密情報の取得

ログイン後、メールアイコンを押すと無事、機密情報を一つ手に入れることができましたね。

次にDroopbox Storageというアイコンがあります。ファイル共有サイトっぽいです。なんだか機密情報が手に入りそうなの匂いがしますね。

クリックしてみると、EmailとPasswordが聞かれます。Emailは時田さんのアドレスを入れるのかな?だとしても、Passwordがわかりません。どうしたらよいでしょうか。

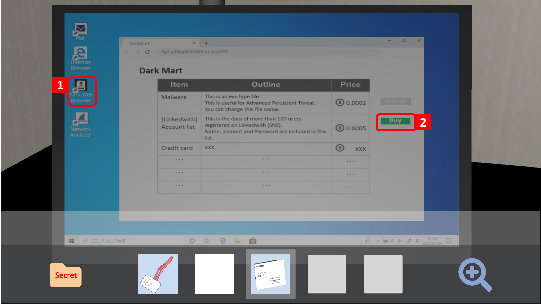

Dark Webからリストをゲット

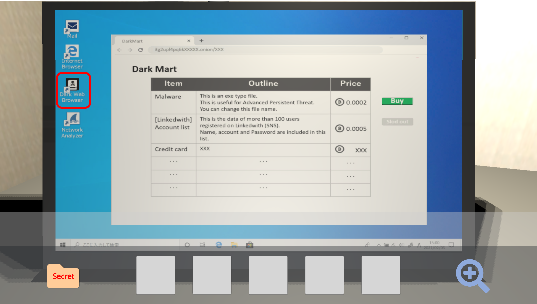

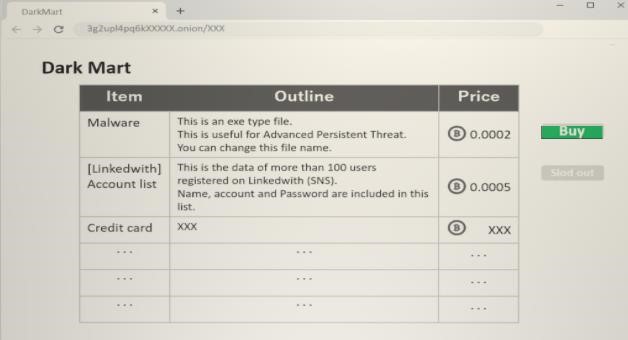

では、あなたの(左側の)パソコンを使ってDark Webにアクセスしてみましょう。

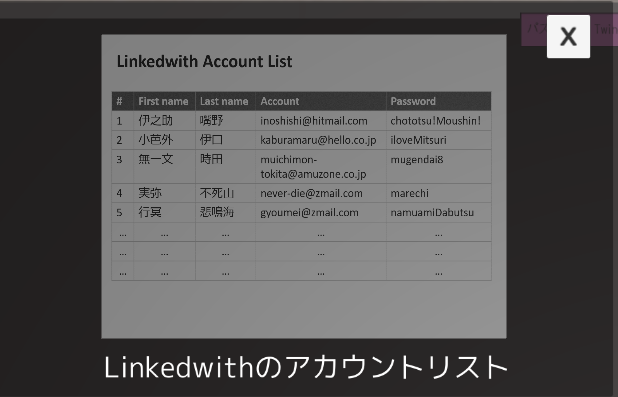

すると、LinkedwithというSNSのアカウントリストが売られています。中には名前、アカウント、パスワードが入っているようです。試しに購入してみましょう。

Linkedwithのアカウントリストを開くと…いました!時田さん。名前もアカウントも一致しているので、同一人物でしょう。

ここで、クラッカーであるあなたは考えます。

我々は様々なサービスでパスワードを設定していますが、全部は覚えきれない。だからついつい複数のサービスに同じパスワードを設定してしまったりするんですよね。同じパスワードなら覚えていられますから。

ということは、もしかしたらこのLinkedwithと、Droopbox Storageは同一のパスワードを使っているかもしれません。

このパスワードを入れてみると…ビンゴ!無事に2つ目の機密情報をゲットできました。

因みに、これはリスト型アカウントハッキングと言います。これは複数のサイトで同じパスワードを使い回す、というユーザの心理を利用するハッキング手法です。

本ケースでもわかる通り、一つのサービスのアカウントが漏洩してしまうと、同一パスワードを設定している別サービスもログイン可能となってしまいますから、非常に脆弱であるといえます。

補足

リスト型アカウントハッキングの標的とならないためのヒント

上述の通り、リスト型アカウントハッキングの標的とならないよう、全てのサービスで異なるパスワードを設定する必要があります。ただ無数にあるサービスについて、それぞれ異なるパスワードを使い、それらを全てを覚えておくのは至難の業です。そのため一つの解決策として、パスワード管理ツールの利用があげられます。

またパスワードの使い回し時も、(設定可能な場合は)多要素認証を設定することで、そのリスクを低減できるといえます。

多要素認証とは「知っていること」、「持っているもの」、「自分自身」の3つの要素のうち2つ以上を利用することです。「知っていること」には、パスワードや秘密の質問による認証などが当てはまります。「持っているもの」には、SMSでのコード認証やICカードなどが当てはまります。「自分自身」には静脈認証や虹彩認証などが当てはまります。

例えばパスワード認証+SMSでのコード認証を設定しておけば、万が一パスワードが漏洩したとしても犯罪者にログインされてしまうことはないわけです。イメージできますよね。

あとは、パスワードを定期的に変更することによって、多少リスクを低減できると言えます。

例えば3ヶ月に1度パスワードを変更している場合、漏れたパスワードも3か月経てばログインができなくなるわけです。ただ逆に言えば3か月間は漏れたパスワードでもログインできてしまうので、リスク低減の効果はあくまで「多少」です。

まとめ

いかがだったでしょうか。今回の内容をまとめると以下の通りです。

- パスワードを貼っておいてはいけない。

- 複数のサービスで同一のパスワードを設定しない。

杜撰なパスワード管理が原因で攻撃されませんように…

「機密の刃」解説③ -機密情報の紛失につながる行動を避ける-

ここでは、ITセキュリティの従業員教育を楽しく行うために作ったゲーム、機密の刃の解説をしたいと思います。

今回は居酒屋のステージについての解説です。

スムーズにクリアできた方も、新たな気づきがあるかもしれません。

敵を知り己を知れば百戦殆からず。攻撃者の心理を知って、防御力を高めましょう!

忘れ物をゲットする

居酒屋の忘れ物を手に入れる

居酒屋に移動すると、もうすでに誰もいないようです。が、あらあら?泥酔してしまったのかしら?

いくつか忘れ物がありそうです(図1 赤四角)。人目を盗んでゲットしてしまいましょう。

バッグを探ってみる

バッグの中に何が入っているのかな?と気になりますので、バッグを選択して(図2①)、拡大して(図2②)、バッグをダブルクリックしてみましょう(図2③)。バックからいろいろなものがザクザク出てきたと思います。(ここは全く本質的なところではないのですが、結構ハマるようです。すみません…)

まとめ

機密情報の入ったバッグやパソコン、社員証などを紛失するなんて、あってはならないことです。誰もがそれを理解しており、誰もが「自分に限って、紛失することはないだろう」と考えてしまいがちです。

しかし人間、お酒を飲んだらどうなるかわかりません。気づいたらこうした情報資産などがなくなっていた、なんてこともしばしば発生します。とあるアンケートでは2~3割の企業が、PCやスマホの紛失発生経験があると回答しています。

余談ですが私の家族も、飲み会後にどこかで座って寝てしまい、気づいたら鞄を紛失していたことがありました。身分証明書に住所が記載されている上に家の鍵もなくしてしまったので、厳しく叱責しました。一方で会社のパソコンも紛失したにもかかわらず、あまり会社からのお咎めがなかったようで、正直「その会社大丈夫か?」と思ってしまいましたw

自分を過信するのは危険です。紛失してからでは遅いです。機密情報や機密情報が入っている会社のパソコンなどは、飲み会に持ち込まない。鞄を電車の網棚に置かない。など。後悔しないよう、日々の行動を見直してみましょう。

そして万が一、会社の情報資産を紛失してしまった場合は、隠さずにしかるべき人に速やかに報告しましょう。

- 自分を過信しない。

- 会社の情報資産などは極力飲み会に持ち込まない。電車の網棚には情報資産を置かない。など、日頃から気を付ける。

- 万が一会社の情報資産を紛失した場合は、しかるべき人に速やかに報告する。

皆さんがお酒に飲まれて後悔しませんように…

「機密の刃」解説② -Free WiFiの危険性を知る-

ここでは、ITセキュリティの従業員教育を楽しく行うために作ったゲーム、機密の刃の解説をしたいと思います。

今回はカフェのステージについての解説です。

スムーズにクリアできた方も、新たな気づきがあるかもしれません。

敵を知り己を知れば百戦殆からず。攻撃者の心理を知って、防御力を高めましょう!

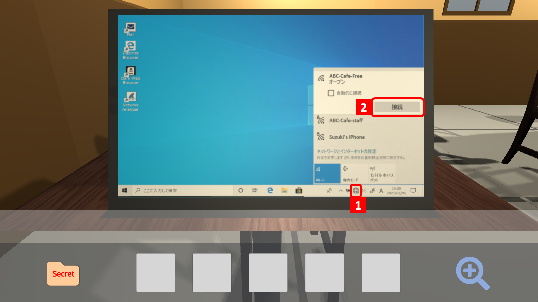

ネットワークに接続する

インターネットに接続されていないと何もできませんから、まずはネットワーク接続をします。図1①を押すとABC-Cafe-Freeという名前のネットワークを見つけられました。このカフェ(おそらくABC-Cafe)では、強固なパスワードもかかっておらず、Free WiFiが誰でも使えるようになっているようですね。しめしめ。

これに繋げたら、何か悪いことができそうです。

なぜなら、同じネットワークにアクセスしているしている人であれば、その人の通信を傍受できる可能性があるからです。ひとまず、この接続ボタンを押してみましょう(図1②)。すると無事ネットワークに接続できたはずです。

通信傍受を試行する

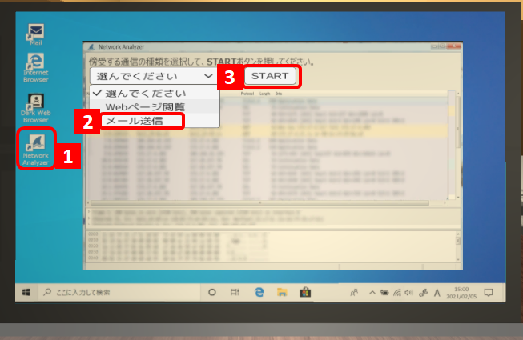

世の中には、ネットワーク分析をするためのツールがあります。これを使って、同じFree WiFiに接続している人の通信を傍受してしまおうと思います。

メールを傍受する

まずはNetwork Analyzerアイコン(図2①)をクリックして、カフェにいる誰かが送信したメールを傍受します(図2②③)。

するとタイミングよく、メールを送信した人がいたようですね。しかもFensebreakの従業員からの送信。機密情報が含まれている様です。ラッキー!

Webページ閲覧を傍受する

続いて、このFree WiFiにつないでいる誰かが閲覧しているWebページを傍受してみましょう。同様に、図2の画面から「Webページ閲覧」を選択して傍受します(図2③)。

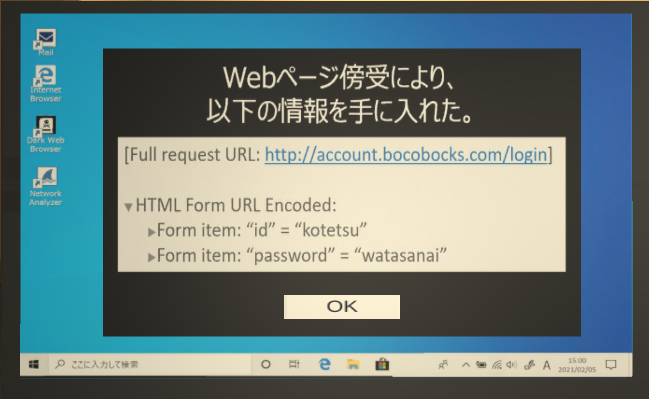

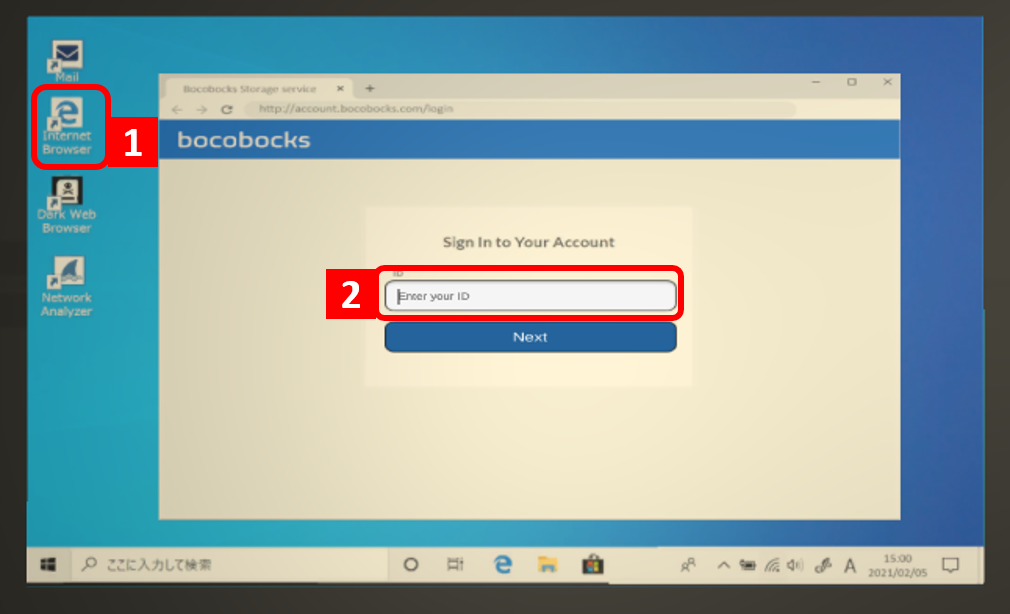

すると、http://account.bocobocks.com/login にアクセスしてidとpasswordを入力した人がいるようです。このidとpasswordをどこかに控えておいてください。

bocobocksから機密情報をゲットする

bacobocks…ファイル共有サイトか何かでしょうか。先ほど控えたidとpasswordを使ってbacobocksにログインします。すると、機密情報がゲットできましたね。しかもFensebreakの機密情報だったようです。ラッキーです。

補足

ここで終わってしまうと、誤解を与えかねないので、補足させていただきます。

Free WiFiの傍受について

ここで、「え?Free WiFiを使うだけでこんなに簡単に盗み見られてしまうの?」と不安に思った方も多くいらっしゃるかと思います。そこで、少し補足させてください。

現在では、暗号化などのセキュリティ対策がなされているサービスやWebサイトも多くあります。なので、メールやインターネットの通信を、容易に理解できる形で盗み見られることはあまりないでしょう。しかし可能性はゼロとは言い難いです。この世には十分なセキュリティ対策を行えているサービスばかりではないからです。

そのため何らかのサービスを利用する際には、セキュリティ対策が適切に施されているもの、信頼性の高いものを選定する必要があります。もしあなたの会社で推奨されているサービスがあるのであれば、それを使うべきです。

では「セキュリティ対策が適切に施されているもの」とは?「信頼性の高いもの」とは?と思われると思います。これは非常に難しい議論です。ただ、各製品のホームページなどを見ると製品の安全性や大企業で使われている事例が記載されていたりするので、そのあたりを総合的に見て判断する必要があります。

またWebサイトについては、URLの記載がhttp~か、https~か、というのも一つの指標になると思います。httpsは暗号化されていますから、本ステージであなたが傍受したのように、簡単に通信の中身を見られるようなことはないでしょう。bocobocksはhttpなので中身が丸見えだったのですね。

しかも、ログイン画面で間違ったIDを打ち込むと「登録されていない」というエラーが出ます。攻撃者からしたら、どのIDが存在するか知り得てしまうので、こうした点でも、このサービスはイケてないのです。bocobocksのセキュリティはボッコボッコです。

因みに以前は個人情報入力などの一部のページにのみhttpsを利用しているWebサイトが多かったのですが、近年ではすべてのページにおいてhttpsを使っているWebサイトが増えてきています。もはやhttpsは常識なんですね。

というと、httpsだから安心^^ と思ってしまうかもしれませんが、これは間違い!上記の通り、近年ではどのサイトもhttpsを使っているのです。そう、犯罪者が用意する悪意のあるサイトにも。なので、httpsだから大丈夫、という話でもないのです。

Free WiFiの危険性

「とりあえず安全なサービスを利用すれば、Free WiFiを使っても問題ないんだね!」と思われたかもしれませんが、そうでもないのです。

たとえば皆さんが使っているPCやスマホ。システムのアップデートがしょっちゅうありますよね。あの中にはセキュリティに関するアップデートがあったりもします。リリースした後にセキュリティ上の問題(脆弱性)が見つかることが多く、それを修正する必要が出てくるからです。

「リリース後に脆弱性が見つかる」というのは決して特別なことではありません。凄腕のハッカーがよく見つけるんですよ。中にはホワイトハッカーと呼ばれる正義のハッカー(鬼滅の刃で言う珠世さんと愈史郎みたいな感じかな?)がこんなところに脆弱性見つけたよ。早く直した方がいいよ。と報告してくれたりします。そうした報告があると、その脆弱性を悪用されて攻撃されてしまわないよう、ベンダーは急いで直します。

ここで重要なのは、脆弱性を見つけるのが必ずしもホワイトハッカーではないこと、ホワイトハッカーの報告から脆弱性修正までにタイムラグがあること。また、必ずしもユーザー全員がシステムのアップデートをやっているとは限らないこと、です。

例えばあなたはスマホを、Free WiFiにつなげたとします。このスマホはセキュリティアップデートされていません。すると攻撃者はあなたのスマホのOSバージョンを確認して「しめしめ。このOSには脆弱性があるはずだ。この脆弱性を利用して情報を抜き取ってやろう」などと考えるわけですよね。

もしあなたのスマホが、常にシステムアップデートされる設定になっていたとしても、脆弱性報告から修正の間に攻撃を仕掛けられる可能性もあります。(ゼロデイ攻撃といいます。)

以上からFree WiFiの利用はお勧めしません。がしかし、Free WiFiは便利なので使いたい気持ちもわかります。そのためFree WiFiを絶対に使うな、と言うつもりもありません。こうしたリスクを理解したうえで自己責任で、会社で使わない私用のスマホやPCをFree WiFiに接続する分には良いと考えています。

一方、会社で使うPCやスマホに関しては、企業の資産の漏洩にもつながる可能性があるため、会社のルールに従って行動する必要があるでしょう。

まとめ

さて。思ったよりも補足が長くなってしまいました。

でも、補足した内容は非常に大切です。ここで知っていただきたかったことを以下にまとめます。

皆さんが便利なFree WiFiを安全に使えますように…

「機密の刃」解説① -標的型メールに騙されないセキュリティ眼を身に付ける-

ここでは、ITセキュリティの従業員教育を楽しく行うために作ったゲーム、機密の刃の解説をしたいと思います。

解説が必要だと考えた理由は以下2点です。

- ヒント機能がないので、詰まったら先に進めない可能性がある。

- 適当にポチポチ押したらすべてクリアしてしまって、ITセキュリティの従業員教育の目的を果たせない可能性がある。

スムーズにクリアできた方も、新たな気づきがあるかもしれません。

敵を知り己を知れば百戦殆からず。攻撃者の心理を知って、防御力を高めましょう!

操作方法の確認

「そもそも、始め方がわからない」と言う方もいらっしゃるかもしれません。

このゲームは、アイテムをクリックしたりして色々なものを手に入れながら機密情報をゲットしていくゲームです。ここではまず、パソコン(図1 赤四角内)を押してみてください。きっと進め方がなんとなくわかると思います。

Dark Webでマルウェアを購入

ここではDark Webからマルウェア(ウィルス)を手に入れます。しかし、そもそもDark Webとは何?という疑問が浮かぶかもしれませんので、ご説明します。

Dark Webとは

(引用:ダークウェブとは?流出した個人情報が取引される裏社会(Norton)

https://japan.norton.com/dark-web-darksociety-11776)

皆さんがいつも使っているGoogleなどは表層ウェブ(Surface Web)と呼ばれるものです。ここでは、個人情報、サイバー攻撃用のツール(ウィルスなど)などを違法に販売しているようなサイトはなかなかありませんよね。

それに対して、Dark Web用のウェブブラウウザを使うとDark Webにアクセスできます。Dark Webは匿名性が高いWebであるため、Surface Webでは売っていないような個人情報やマルウェア(ウィルス)なども売買されており、簡単に購入することが出来てしまいます。つまり特別な攻撃の技術や知識の有無に限らず、誰でも容易に攻撃者になれてしまうということです。そのため数多くの攻撃者から身を守るためには、各人のセキュリティリテラシーを高めておくことが重要です。

ここでDark Webに興味を持ってしまった、そこのあなた!絶対に、興味本位でアクセスしないでください。Dark Webには悪い奴がウヨウヨいます。アクセスするだけであなたのコンピュータがマルウェア(ウィルス)に感染する可能性もありますし、あなたの様々な情報を盗み取られる可能性もあります。大切なのでもう一度言います。危険なのでアクセスしないでください。

まとめると、ここで知って頂きたいのは、以下3点です。

- Dark Webは普通にはアクセスできない闇サイトであり、個人情報の売買などの違法な商取引もされている。

- Dark Webを使うと特別な知識がないでも簡単に攻撃ツールを購入・攻撃できてしまう。つまり「攻撃される」ことは決して特別なことではない。

- 絶対にDark Webにはアクセスしない。

マルウェアの購入

さて、絶対にアクセスするなと言った後ですが…攻撃者であるあなたは攻撃ツールを手に入れるため、Dark Webにアクセスします。右の緑ボタンからMalwareが購入できます。

Outlineを読むと、どうやらexeタイプでAdvanced Persistent Threat(APT)攻撃(日本語:高度標的型攻撃)で使えそう。ファイル名は自由に変えていいよ。とのことです。

なお、APT攻撃については次章で簡単に説明します。

exeタイプというのは、いわゆる xxxx.exe 形式の実行ファイルのことですね。パソコンに何かをインストールする際などにダブルクリックする、アレですね。

標的型攻撃メールの作成

ここからいよいよ攻撃フェーズです。標的型メール攻撃を行います。

標的型(APT)攻撃とは

今回は、Applloの機密情報を狙った攻撃です。このように、ある特定の個人や企業を狙ったメール攻撃のことを標的型(APT)攻撃と言います。

中でも標的型メール攻撃は、実在の人物やいかにもありそうなメール内容、躊躇せず開いてしまう添付ファイル…と、非常に巧妙であるため、受信者は何の疑いもなく添付ファイルやURLなどを開いてしまい、被害を被ることが多いです。

今回は攻撃者としてAPT攻撃を仕掛けるわけですから、いかに添付ファイル(マルウェア)を開かせるか、についてよく考えてみましょう。

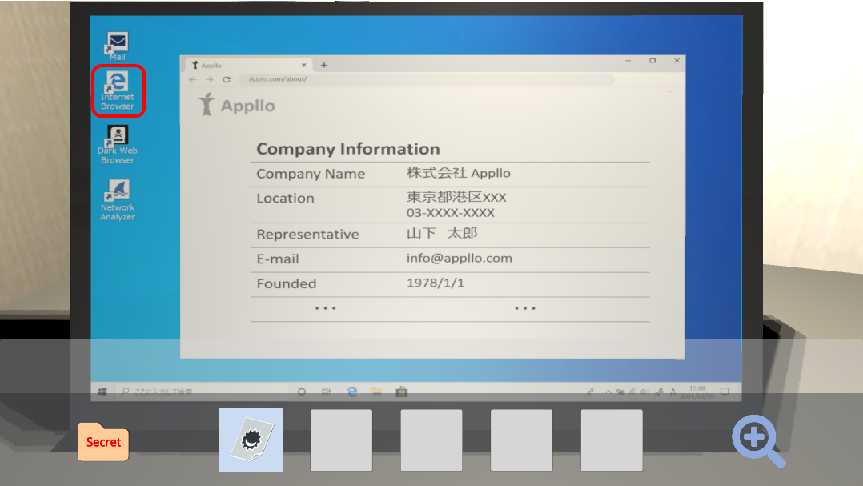

攻撃対象の情報を収集

まずは、これから攻撃する予定のApplloの情報を確認します。

会社の代表は山下太郎さん。メールアドレスはinfo@appllo.com。info@~なので、会社の問い合わせ全般の受け付け窓口なのかな?などと、想像を巡らせます。

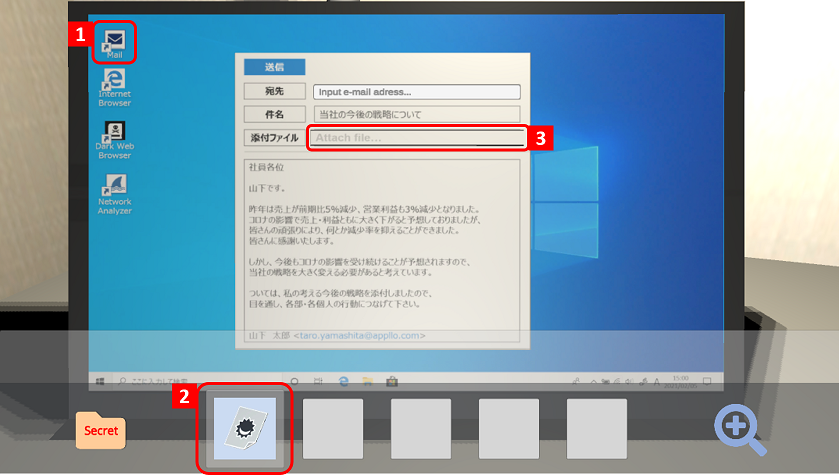

標的型メールの作成

早速メールを開きます(図6 ①)。

メールの内容はApplloの代表、山下太郎さんからです。

山下さんが売上・利益の話をしています。…いかにも代表っぽいですね。

しかも今後の戦略が書いてある添付ファイルを開くように促しています。これなら従業員は騙されて、添付ファイルを開封してしまうかもしれません。

図5の様に山下さんの名前やApplloのドメイン(@appllo.com)は簡単に知れますし、売上や利益などの情報も、上場会社であれば公開されています。もう少し調べたらAppllo内のメールアカウント(@前の部分)の規則性も見つけられるかもしれません。公開情報のみでも割と「っぽい」メールって作れるんですね。コワイコワイ。

では、宛先メールアドレスには何を入れればよいか。ここでは図5のメールアドレスを宛先にします。これが会社全般の問い合わせを受け付けているメールアドレスだとすると、複数人が受信している可能性が高いです。もしかしたら、あまりセキュリティリテラシの高くない事務担当が表でメールをさばいているかもしれません。攻撃者からしたら誰か1人でも開封してくれればそれでOKなので、このアドレスに攻撃すれば良さそうです。

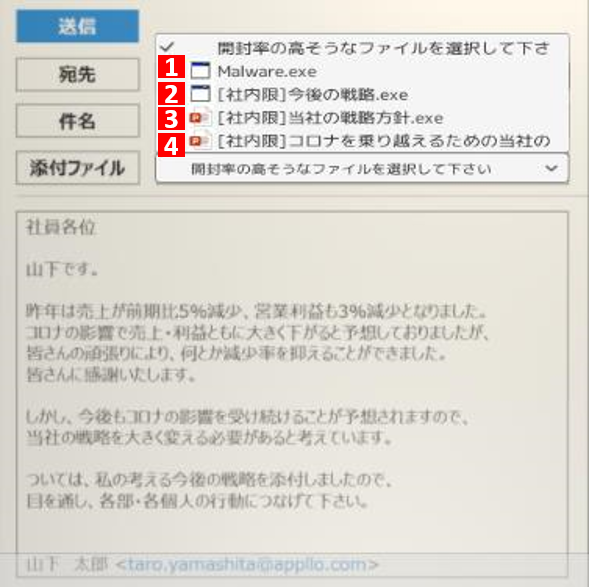

そして、マルウェアを選択して(図6 ②)、添付ファイル欄(図6 ③)をクリックして添付します。すると開封率の高そうなファイルを選択するようにと言われます。どれが一番騙せそうでしょうか。

答えは一番下(図7 ④)です。理由は以下の通りです。

①:アイコンもファイル名も、いかにもマルウェアで怪しい。

②:アイコンが実行ファイルっぽくていかにも怪しい。

③:アイコンがPPTだが、拡張子がexeでちょっと怪しい。(拡張子が非表示設定されていれば騙せるかも?)

④は、アイコンがPPTで拡張子が見えません。でも本当はあるんですよ。ただファイル名が長すぎて見えないだけ。きっとファイル名はこんな感じでしょうか。意地悪ですね。

[社内限]コロナを乗り越えるための当社の戦略と従業員の皆さんへのお願い.exe

まとめ

これで無事、Applloから機密情報をゲットできたと思います。いかがだったでしょうか?

こうしてみると、攻撃者もなかなか頭を使って騙そうとしてきているのが分かるのはないでしょうか。

しかしこのメールも完ぺきではないです。おそらく、Fromのアドレスと山下さんのアドレスは一致していないでしょう※。それに、会社の代表が従業員向けのメールを、会社全般の問い合わせ窓口に送るなんて、よくよく考えればおかしな話です。

※多くの大企業ではFromアドレスが詐称されている場合は受信できないよう設定されています。しかしそのような設定をしていない企業の場合はFromアドレスと山下さんのアドレスは一致している可能性もあります。

ということで、メールを受信する際は常に疑いの目を持つことが大事ですね。

改めて、皆さんがメールを受信した際にチェックするポイントを以下に記載しておきます。

皆さんが巧妙な標的型メールに騙されることがありませんように…!

ゲームで楽しくセキュリティ教育。今だけ無料!(なんちゃって)

また新しい年度になると、コンプライアンスやらセキュリティやらの研修やe-learningを受けるように、会社から言われるんですよね。

私の場合はe-learningをすることが多いのですが、全問正解するまで終われない、など結構面倒くさくて。先にやった同僚に答えを教えてもらってカンニングしたりしていました。

でもコロナの影響で在宅勤務者が多くなってますし、ITセキュリティの従業員教育の必要性は以前より高まっている気がするのです。

そこで少しでも楽しんでできた方が、身につくのではないか?と思い、脱出ゲーム風教材を作ってみました。

題して機密の刃(タイトル出オチ感ハンパない!)

ITセキュリティ教育なんかにお金かけられないよ!という企業の皆さん、ゲームで学べるセキュリティ、いかがでしょうか?

甘口・辛口(でもお手柔らかに…)な感想をいただけたら嬉しいです!

ゲームの概要

これは、クラッカー(悪者ハッカー)としてGoolgle、Amuzone、Fensebreak、Applloの4社、計9つの機密情報を盗む、脱出ゲーム風のゲームです。難易度は低めです。

※ただし、PCのみ動作可能です。

※なお、ここに登場する固有名詞はすべて架空のものです。私が好きな企業・人物などに似せた固有名詞を詰め込んでいるだけですので、ご容赦ください。

----

BGM:

・フリー音楽素材/魔王魂 さま(https://maoudamashii.jokersounds.com/)

・hitoshi by Senses Circuit さま(https://www.senses-circuit.com)

効果音素材:

・フリー音楽素材/魔王魂 さま(https://maoudamashii.jokersounds.com/)

・ポケットサウンド さま(https://pocket-se.info/)

ゲームの操作方法

操作はマウスクリックのみです。

・画面下部のアイテムをクリック(1-1): アイテム選択

・アイテム選択中に虫眼鏡ボタンクリック(1-1→1-2): アイテム詳細表示

・フォルダボタンクリック(2):ゲットした機密情報の数の確認

・アイテム詳細表示中にダブルクリック(3):アイテムの展開

・アイテム選択中に使いたい場所をクリック(1-1→使いたい場所): アイテムを使う

ゲームはこちら ※PCのみ

解説

なんとなくポチポチクリックしたらクリアできた!ということもあるようなので、以下にゲームの解説をしました。ご参考になれば。